El Ecosistema Docker en 2026: Guía Completa para Desarrolladores y Empresas

Introducción a Docker en 2025: Cambios y Tendencias

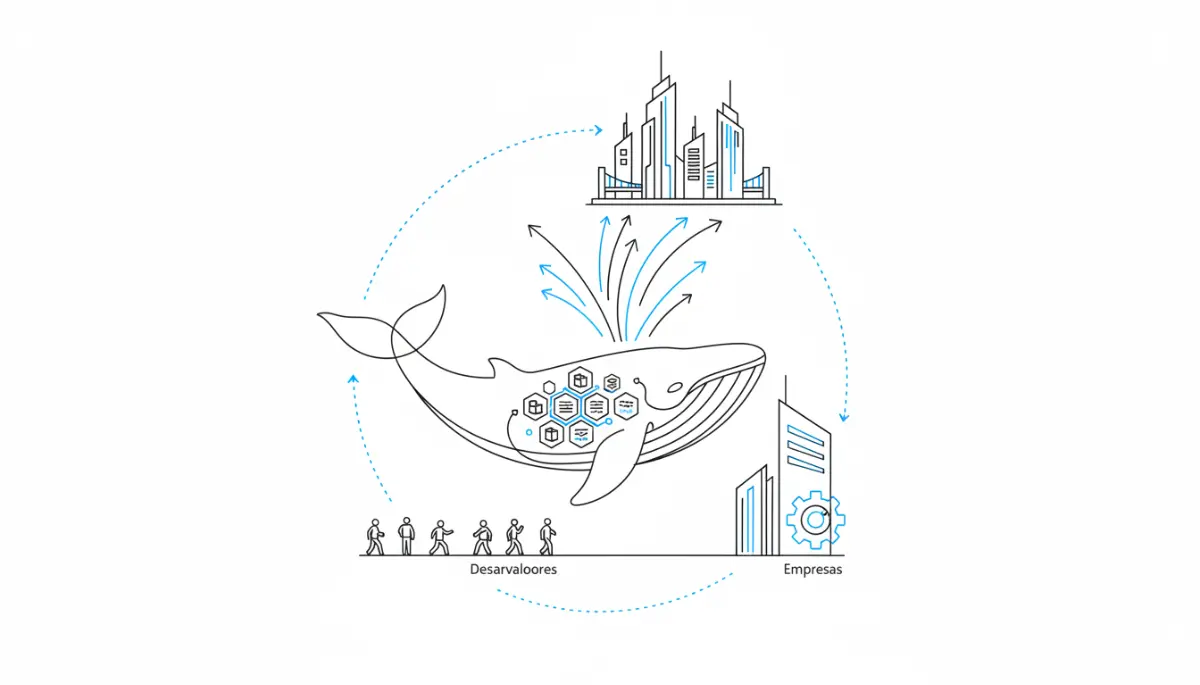

En 2025, Docker ha trascendido su definición original de herramienta para convertirse en la plataforma fundacional sobre la que se construyen, distribuyen y ejecutan las aplicaciones modernas. La tecnología de contenedores ya no es una novedad, sino el estándar industrial que impulsa desde microservicios en arquitecturas financieras hasta las cargas de trabajo de Inteligencia Artificial (IA) más avanzadas.

La premisa central de Docker sigue siendo resolver la disonancia operativa conocida coloquialmente como "funciona en mi máquina", un fenómeno donde las discrepancias sutiles entre los entornos de desarrollo local y los servidores de producción provocan fallos catastróficos.

Sin embargo, el panorama de 2025 introduce variables críticas que no existían en años anteriores, como la integración profunda con flujos de trabajo de IA, donde los contenedores actúan como capas de ejecución aisladas para agentes autónomos y modelos de lenguaje grande (LLMs). Esto ha redefinido los requisitos de seguridad y eficiencia.

En este sentido, Docker ha evolucionado para soportar las demandas de seguridad y orquestación modernas, lo que ha llevado a cambios en su arquitectura interna y mecanismos de funcionamiento.

Introducción a Docker en 2025: Cambios y Tendencias

En 2025, Docker ha evolucionado más allá de su definición original como herramienta para convertirse en la plataforma fundacional sobre la que se construyen, distribuyen y ejecutan las aplicaciones modernas. La tecnología de contenedores ya no es una novedad, sino el estándar industrial que impulsa desde microservicios en arquitecturas financieras hasta las cargas de trabajo de Inteligencia Artificial (IA) más avanzadas.

La premisa central de Docker sigue siendo resolver la disonancia operativa conocida coloquialmente como "funciona en mi máquina", un fenómeno donde las discrepancias sutiles entre los entornos de desarrollo local y los servidores de producción provocan fallos catastróficos. Sin embargo, el panorama de 2025 introduce variables críticas que no existían en años anteriores, como la integración profunda con flujos de trabajo de IA y los cambios en el modelo de negocio de Docker Inc. y en la infraestructura de nube de Google.

En este contexto, es imperativo comprender los cambios estructurales en el modelo de licenciamiento y costos de Docker, la arquitectura interna y la mecánica de contenedores, así como las nuevas estrategias de gestión de artefactos y licencias. A continuación, se presentan los aspectos clave que todo desarrollador y empresa debe conocer para aprovechar al máximo el potencial de Docker en 2025.

Arquitectura y Mecánica de Contenedores

La arquitectura interna de Docker ha evolucionado para soportar las demandas de seguridad y orquestación modernas. El funcionamiento de Docker se basa en una arquitectura cliente-servidor robusta, con un daemon (dockerd) que interactúa directamente con el kernel para gestionar los objetos de Docker, y un cliente (docker) que traduce las instrucciones humanas en llamadas a la API REST del daemon.

El Motor Docker: Daemon y Cliente

- El daemon (dockerd) es el corazón del sistema, responsable de gestionar contenedores, imágenes y redes.

- El cliente (docker) es la interfaz de línea de comandos que comunica con el daemon y permite la gestión de contenedores de manera transparente.

Imágenes y el Sistema de Archivos UnionFS

- Las imágenes de Docker son plantillas de solo lectura compuestas por capas apiladas, lo que permite la portabilidad y la eficiencia en el uso del disco y la transferencia de red.

- El sistema de archivos UnionFS (generalmente implementado mediante overlay2 en sistemas modernos) permite la inmutabilidad de la imagen y la creación de una capa de lectura/escritura para cada contenedor.

Aislamiento: Namespaces y Cgroups

- Los namespaces (espacios de nombres) proporcionan aislamiento visual, permitiendo que los procesos dentro de un contenedor crean que son los únicos procesos en el sistema.

- Los cgroups (grupos de control) proporcionan aislamiento de recursos, limitando el consumo de CPU y memoria de cada contenedor y evitando que una aplicación defectuosa agote los recursos del servidor anfitrión.

Arquitectura y Mecánica de Contenedores

La arquitectura interna de Docker se basa en una arquitectura cliente-servidor robusta, con un daemon (dockerd) que interactúa directamente con el kernel para gestionar los objetos de Docker, y un cliente (docker) que traduce las instrucciones humanas en llamadas a la API REST del daemon.

El Motor Docker: Daemon y Cliente

- El daemon (dockerd) es el corazón del sistema, gestionando contenedores, imágenes y redes en sistemas Linux.

- El cliente (docker) es la interfaz de línea de comandos que comunica con daemons remotos, permitiendo gestionar contenedores en servidores de Google Cloud de manera transparente.

Imágenes y el Sistema de Archivos UnionFS

- Una imagen de Docker es una plantilla de solo lectura, compuesta de capas apiladas que optimizan el uso del disco y la transferencia de red.

- La capa del contenedor es una capa fina de lectura/escritura que se añade al iniciar un contenedor, almacenando cambios realizados durante la ejecución.

Aislamiento: Namespaces y Cgroups

- Namespaces (Espacios de nombres) proporcionan aislamiento visual, creando un entorno aislado para cada contenedor.

- Cgroups (Grupos de control) proporcionan aislamiento de recursos, limitando el consumo de CPU y memoria de cada contenedor.

Estos componentes trabajan juntos para proporcionar una plataforma de contenedores segura y eficiente, capaz de soportar las demandas de seguridad y orquestación modernas.

Instalación y Configuración de Docker

La instalación de Docker varía según el sistema operativo. En 2025, las herramientas auxiliares como Docker Compose, Buildx y Docker Scout se instalan por defecto junto con el motor principal.

Instalación en Windows: El Estándar WSL 2

- Se requiere Windows 10 (versión 21H2 o superior) o Windows 11.

- Se debe habilitar la virtualización de hardware en la configuración del firmware.

- Se debe instalar WSL 2 y actualizarlo con

wsl --update. - Se debe descargar "Docker Desktop for Windows" y ejecutar el archivo .exe.

- Durante la instalación, se debe seleccionar la opción "Use WSL 2 instead of Hyper-V".

Instalación en macOS: Silicon vs. Intel

- Se debe considerar la arquitectura del chip (Apple Silicon o Intel).

- Se debe instalar Rosetta 2 preventivamente en chips Apple Silicon.

- Se debe seleccionar el binario correcto para la arquitectura del chip.

- Se debe instalar Docker Desktop y configurar los recursos.

Instalación en Linux (Ubuntu 24.04 LTS): La Vía Nativa

- Se debe evitar el uso de paquetes snap o los repositorios predeterminados de Ubuntu.

- Se debe utilizar el repositorio oficial de Docker.

- Se debe limpiar el entorno y eliminar cualquier rastro de instalaciones previas.

- Se debe configurar el repositorio seguro y actualizar el índice de paquetes.

- Se debe instalar el motor Docker y configurar el acceso sin sudo.

Instalación y Configuración de Docker

La instalación de Docker varía según el sistema operativo. En 2025, las herramientas auxiliares como Docker Compose, Buildx y Docker Scout se instalan por defecto junto con el motor principal.

Instalación en Windows: El Estándar WSL 2

- Requisitos previos: Windows 10 (versión 21H2 o superior) o Windows 11, procesador de 64 bits con traducción de direcciones de segundo nivel (SLAT) y mínimo 4 GB de RAM.

- Protocolo de instalación:

- Habilitar WSL 2:

wsl --installywsl --update. - Descargar "Docker Desktop for Windows" desde el portal oficial.

- Configuración del instalador: Ejecutar el archivo .exe y seleccionar "Use WSL 2 instead of Hyper-V".

- Gestión de permisos: Agregar el usuario al grupo docker-users.

- Habilitar WSL 2:

Instalación en macOS: Silicon vs. Intel

- Consideraciones de arquitectura: Docker utiliza la virtualización nativa de Apple en chips Apple Silicon, y requiere la capa de traducción Rosetta 2 para herramientas de línea de comandos auxiliares.

- Protocolo de instalación:

- Preparación de Rosetta 2 (solo Silicon):

softwareupdate --install-rosetta. - Selección del binario: Descargar el archivo .dmg correspondiente a la arquitectura del chip.

- Despliegue: Arrastre el icono de Docker a la carpeta de Aplicaciones.

- Preparación de Rosetta 2 (solo Silicon):

Instalación en Linux (Ubuntu 24.04 LTS): La Vía Nativa

- Protocolo de instalación en línea de comandos:

- Limpieza del entorno: Eliminar cualquier rastro de instalaciones previas o paquetes conflictivos.

- Configuración del repositorio seguro: Actualizar el índice de paquetes e instalar dependencias de transporte HTTPS.

- Instalación del motor: Instalar Docker CE, Docker CE CLI, Containerd.io, Docker Buildx Plugin y Docker Compose Plugin.

- Configuración post-instalación (modo rootless): Agregar el usuario al grupo docker.

Metodología de Uso y Despliegue

La metodología de uso y despliegue de Docker en 2025 implica una comprensión profunda de la plataforma y sus herramientas asociadas.

Gestión del Ciclo de Vida del Contenedor

- El comando

docker runes fundamental para iniciar una aplicación. - Se deben comprender los parámetros para controlar el comportamiento del contenedor.

Persistencia de Datos: Volúmenes vs. Bind Mounts

- Los contenedores son efímeros, por lo que se deben utilizar volúmenes o bind mounts para persistir los datos.

- Los volúmenes son áreas de almacenamiento gestionadas por Docker, mientras que los bind mounts mapean un archivo o directorio específico del anfitrión dentro del contenedor.

Orquestación Local con Docker Compose

- Docker Compose permite definir toda la infraestructura en un archivo YAML.

- El comando

docker compose up -dinicia todo el entorno.

Integración Avanzada en Visual Studio Code

- La extensión Docker (Microsoft) se centra en la gestión, mientras que la extensión Docker DX (Docker Inc.) se centra en la autoría y desarrollo.

- Se deben instalar ambas extensiones para obtener una experiencia completa de "DevOps en el editor".

Estrategia de Despliegue: De Local a Google Cloud Platform (GCP)

- Se debe utilizar Artifact Registry en lugar de Google Container Registry (GCR).

- Se deben seguir los pasos para configurar el repositorio, autenticar y desplegar la imagen en GCP.

- Se debe considerar el uso de Cloud Run para aplicaciones web "stateless".

Metodología de Uso y Despliegue

4.1 Gestión del Ciclo de Vida del Contenedor

El comando fundamental para iniciar una aplicación es docker run. Comprender sus parámetros es vital para controlar el comportamiento del contenedor.

-d(Detached): Ejecuta el contenedor en segundo plano, liberando la terminal.-p 8080:80: Realiza un mapeo de puertos.--name: Asigna un nombre legible por humanos.--restart always: Instruye al daemon para que reinicie el contenedor automáticamente.

Ejemplo: docker run -d -p 8080:80 --name servidor-web --restart always nginx:alpine

4.2 Persistencia de Datos: Volúmenes vs. Bind Mounts

Los contenedores son efímeros. Si un contenedor se elimina, sus datos internos se pierden. Docker ofrece dos mecanismos para la persistencia:

- Volúmenes (-v volumen:/ruta): Áreas de almacenamiento gestionadas por Docker. Son la opción preferida para bases de datos.

- Bind Mounts (-v /ruta/host:/ruta/contenedor): Mapean un archivo o directorio específico del anfitrión dentro del contenedor. Son esenciales durante el desarrollo.

4.3 Orquestación Local con Docker Compose

Para aplicaciones complejas, gestionar contenedores individuales es ineficiente. Docker Compose permite definir toda la infraestructura en un archivo YAML.

Ejemplo de compose.yaml moderno:

services:

backend:

build: ./api

ports:

- "5000:5000"

depends_on:

- db

db:

image: postgres:16

volumes:

- pgdata:/var/lib/postgresql/data

environment:

POSTGRES_PASSWORD: example

volumes:

pgdata:

Para iniciar todo el entorno, se ejecuta docker compose up -d.

Integración Avanzada en Visual Studio Code y Despliegue en la Nube

Integración Avanzada en Visual Studio Code

- Visual Studio Code (VS Code) es el entorno de desarrollo integrado (IDE) estándar para Docker.

- Existen dos extensiones complementarias pero distintas: la extensión Docker (Microsoft) y la extensión Docker DX (Docker Inc.).

- La extensión Docker (Microsoft) se centra en la gestión, mientras que la extensión Docker DX (Docker Inc.) se centra en la autoría y desarrollo.

- Se deben instalar ambas extensiones para obtener una experiencia completa de "DevOps en el editor".

Entornos de Desarrollo DevContainers

- Dev Containers permite encapsular todo el entorno de desarrollo dentro de un contenedor Docker.

- Esto elimina los conflictos de versiones entre desarrolladores.

- Se puede abrir un proyecto con una carpeta

.devcontainery VS Code detecta la configuración y ofrece "Reabrir en Contenedor".

Estrategia de Despliegue: De Local a Google Cloud Platform (GCP)

- Se debe utilizar Artifact Registry en lugar de Google Container Registry (GCR).

- Se deben seguir los pasos para configurar el repositorio, autenticar y desplegar la imagen en GCP.

- Se debe considerar el uso de Cloud Run para aplicaciones web "stateless".

Paso 1: Configuración del Repositorio en Artifact Registry

- Se debe habilitar la API de Artifact Registry.

- Se debe crear el contenedor lógico en la nube.

Paso 2: Autenticación Segura

- Se debe utilizar "Credential Helpers" para rotar tokens OAuth automáticamente.

- Se debe configurar Docker para utilizar el registro regional.

Paso 3: Etiquetado y Envío (Push)

- Se debe etiquetar la imagen con la dirección URL del repositorio remoto.

- Se debe enviar la imagen al repositorio.

Paso 4: Despliegue en Instancia (Compute Engine)

- Se debe utilizar Container-Optimized OS (COS) para desplegar el contenedor directamente en la VM.

- Se debe configurar la red y el firewall para permitir el tráfico web.

Análisis de Seguridad y Optimización

.webp)

Gestión de Vulnerabilidades con Docker Scout

- Docker Scout es una herramienta que gestiona vulnerabilidades y ofrece recomendaciones para remediarlas.

- Se integra en el flujo de

docker push, permitiendo bloquear despliegues si se detectan vulnerabilidades críticas de día cero en las capas base de la imagen. - Uso:

docker scout quickview imagen:tag.

Optimización de Imágenes: Multi-Stage Builds

- La técnica estándar para optimizar imágenes es la Compilación en Múltiples Etapas.

- Un Dockerfile optimizado compila el código en una etapa "builder" y luego copia solo el binario ejecutable o los archivos transpilados a una etapa final basada en una imagen mínima.

- Esto puede reducir el tamaño de una imagen de 1 GB a menos de 50 MB, mejorando la seguridad al no incluir herramientas innecesarias en producción.

Integración Avanzada en Visual Studio Code y Despliegue en la Nube

5.1 La Dualidad de Extensiones: Microsoft y Docker DX

Existen dos herramientas complementarias pero distintas:

- Extensión Docker (Microsoft): Se centra en la gestión. Proporciona el panel lateral para visualizar contenedores en ejecución, imágenes locales, volúmenes y redes.

- Extensión Docker DX (Docker Inc.): Se centra en la autoría y desarrollo. Actúa como un servidor de lenguaje (LSP). Sus características clave incluyen linting inteligente, soporte para Docker Bake y debugging de construcción.

Recomendación: Instalar el paquete de extensiones que incluya ambas para obtener una experiencia completa de "DevOps en el editor".

5.2 Entornos de Desarrollo DevContainers

Dev Containers permite encapsular todo el entorno de desarrollo dentro de un contenedor Docker. Esto elimina los conflictos de versiones entre desarrolladores.

Mecanismo: Al abrir un proyecto con una carpeta .devcontainer, VS Code detecta la configuración y ofrece "Reabrir en Contenedor".

Ventaja: Esto elimina los conflictos de versiones entre desarrolladores.

6. Estrategia de Despliegue: De Local a Google Cloud Platform (GCP)

El traslado de una aplicación dockerizada desde un entorno local a una instancia de producción en Google Cloud es un proceso crítico.

6.1 Alerta Crítica: El Fin de Google Container Registry (GCR)

Cualquier guía o tutorial que instruya empujar imágenes a dominios gcr.io está técnicamente obsoleta y representa un riesgo operativo.

Acción Requerida: Todo nuevo despliegue debe utilizar Artifact Registry (pkg.dev).

6.2 Paso 1: Configuración del Repositorio en Artifact Registry

Antes de subir cualquier imagen, se debe crear el contenedor lógico en la nube.

Habilitar la API:

gcloud services enable artifactregistry.googleapis.com

Crear el Repositorio:

gcloud artifacts repositories create mi-repo-backend \

--repository-format=docker \

--location=us-central1 \

--description="Repositorio de Producción para Backend"

6.3 Paso 2: Autenticación Segura

Docker necesita credenciales para comunicarse con Google. El método moderno y seguro no implica claves JSON estáticas, sino el uso de "Credential Helpers" que rotan tokens OAuth automáticamente.

Login en Gcloud:

gcloud auth login

Configurar Docker:

gcloud auth configure-docker us-central1-docker.pkg.dev

6.4 Paso 3: Etiquetado y Envío (Push)

Para subir la imagen, esta debe tener una etiqueta que coincida con la dirección URL del repositorio remoto.

Etiquetado (Tagging):

docker tag mi-app:latest us-central1-docker.pkg.dev/PROYECTO-ID/mi-repo-backend/mi-app:v1.0

Envío (Push):

docker push us-central1-docker.pkg.dev/PROYECTO-ID/mi-repo-backend/mi-app:v1.0

6.5 Paso 4: Despliegue en Instancia (Compute Engine)

El usuario ha solicitado específicamente el despliegue en una "instancia". Esto se refiere a Google Compute Engine (GCE), un servicio de Infraestructura como Serv

Análisis de Seguridad y Optimización

Gestión de Vulnerabilidades con Docker Scout

La seguridad de la cadena de suministro es una prioridad en 2025. El comando docker scan ha sido retirado en favor de Docker Scout. Esta herramienta no solo lista vulnerabilidades (CVEs), sino que ofrece recomendaciones contextuales para remediarlas.

Uso: docker scout quickview imagen:tag. Integración: Scout se integra en el flujo de docker push, permitiendo bloquear despliegues si se detectan vulnerabilidades críticas de día cero en las capas base de la imagen.

Optimización de Imágenes: Multi-Stage Builds

Para entornos de producción, el tamaño importa. Una imagen grande tarda más en transferirse y consume más dinero en almacenamiento y ancho de banda. La técnica estándar es la Compilación en Múltiples Etapas.

Un Dockerfile optimizado compila el código en una etapa "builder" y luego copia solo el binario ejecutable o los archivos transpilados a una etapa final basada en una imagen mínima (como alpine o distroless). Esto puede reducir el tamaño de una imagen de 1 GB a menos de 50 MB, mejorando la seguridad al no incluir herramientas innecesarias en producción.

¿Listo para despegar?

Si buscas una web rápida, segura y diseñada para convertir, solicita tu presupuesto sin compromiso.

Solicitar Presupuesto